قامت Google منذ ذلك الحين بتصحيح ثغرة الترميز ، ولكن هذا ليس له تأثير على لقطات الشاشة المعدلة

التي تمت مشاركتها عبر الإنترنت قبل التحديث.

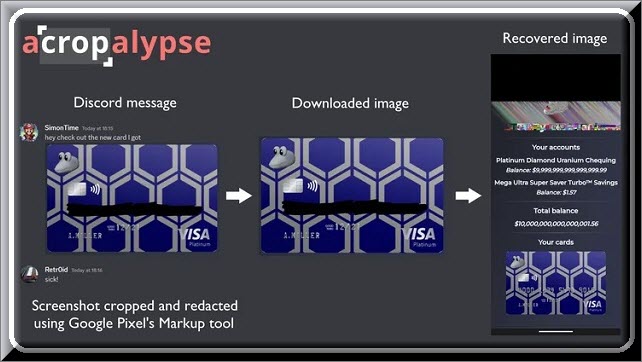

عيب أمني يؤثر على أداة تحرير لقطة الشاشة الافتراضية في Google Pixel ، Markup

يسمح للصور بأن تصبح "غير معدلة" جزئيًا ، مما قد يكشف عن المعلومات الشخصية التي اختار المستخدمون إخفاءها

كما تم رصده سابقًا بواسطة 9to5Google و Android Police. تم تصحيح الثغرة الأمنية

التي اكتشفها المهندسون العكسيون سيمون آرونز وديفيد بوكانان ، منذ ذلك الحين بواسطة Google

ولكن لا يزال لها آثار واسعة النطاق على لقطات الشاشة التي تم تحريرها والتي تمت مشاركتها قبل التحديث.

كما هو مفصل في سلسلة رسائل نشرها Aarons على Twitter ، فإن الخلل المسمى "aCropalypse"

يجعل من الممكن لشخص ما استعادة لقطات شاشة PNG التي تم تحريرها في Markup جزئيًا.

يتضمن ذلك سيناريوهات قد يكون فيها شخص ما قد استخدم الأداة لاقتصاص أو كتابة اسمه أو عنوانه

أو رقم بطاقة الائتمان أو أي نوع آخر من المعلومات الشخصية التي قد تحتويها لقطة الشاشة.

يمكن أن يستغل الفاعل السيئ هذه الثغرة لعكس بعض تلك التغييرات والحصول على معلومات

يعتقد المستخدمون أنهم كانوا يختبئونها.

في صفحة الأسئلة الشائعة القادمة التي تم الحصول عليها مبكرًا بواسطة 9to5Google

أوضح Aarons و Buchanan أن هذا الخلل موجود لأن Markup يحفظ لقطة الشاشة الأصلية في نفس موقع الملف الذي تم تحريره

ولا يحذف الإصدار الأصلي مطلقًا. إذا كانت النسخة المعدلة من لقطة الشاشة أصغر من النسخة الأصلية

"يُترك الجزء اللاحق من الملف الأصلي ، بعد أن يُفترض أن ينتهي الملف الجديد".

وفقًا لـ Buchanan ، ظهر هذا الخطأ لأول مرة منذ حوالي خمس سنوات

في نفس الوقت تقريبًا قدمت Google Markup مع تحديث Android 9 Pie. وهذا ما يزيد الأمر سوءًا

نظرًا لأن لقطات الشاشة القديمة التي تم تحريرها باستخدام Markup ومشاركتها على منصات التواصل الاجتماعي

قد تكون عرضة للاستغلال.

تنص صفحة الأسئلة الشائعة على أنه في حين أن بعض المواقع ، بما في ذلك Twitter

تعيد معالجة الصور المنشورة على المنصات وتجردها من العيب ، فإن البعض الآخر

مثل Discord ، لا يفعل ذلك. قام Discord فقط بتصحيح الثغرة في التحديث الأخير في 17 يناير

مما يعني أن الصور المحررة التي تمت مشاركتها على النظام الأساسي قبل ذلك التاريخ قد تكون في خطر.

لا يزال من غير الواضح ما إذا كانت هناك أي مواقع أو تطبيقات أخرى متأثرة وإذا كان الأمر كذلك

فما هي تلك المواقع.

يُظهر المثال الذي نشره آرونز (مضمن أعلاه) صورة مقصوصة لبطاقة ائتمان منشورة على Discord

والتي تم أيضًا حظر رقم البطاقة باستخدام القلم الأسود لأداة التوصيف.

بمجرد تنزيل Aarons للصورة واستغلال ثغرة aCropalypse ، يصبح الجزء العلوي من الصورة تالفًا

ولكن لا يزال بإمكانه رؤية القطع التي تم تحريرها في Markup ، بما في ذلك رقم بطاقة الائتمان.

يمكنك قراءة المزيد حول التفاصيل الفنية للخطأ في مشاركة مدونة بوكانان.

بعد أن أبلغ Aarons و Buchanan عن الخلل (CVE-2023-21036) إلى Google في يناير

قامت الشركة بتصحيح المشكلة في تحديث أمني لشهر مارس لهواتف Pixel 4A و 5A و 7 و 7 Pro

مع تصنيف خطورتها على أنها "عالية". ليس من الواضح متى سيصل هذا التحديث للأجهزة الأخرى المتأثرة بالثغرة الأمنية

ولم تستجب Google على الفور لطلب The Verge للحصول على مزيد من المعلومات.

إذا كنت تريد معرفة كيفية عمل المشكلة بنفسك ، فيمكنك تحميل لقطة شاشة

تم تحريرها بإصدار غير محدث من أداة التوصيف إلى هذه الصفحة التجريبية التي أنشأها آرونز وبوكانان.

أو يمكنك الاطلاع على بعض الأمثلة المخيفة المنشورة على الويب.

ظهر هذا الخلل بعد أيام فقط من اكتشاف فريق الأمان في

Google

أن أجهزة مودم Samsung Exynos المضمنة في هواتف Pixel 6 و Pixel 7

ونماذج مختارة من Galaxy S22 و A53 يمكن أن تسمح للمتسللين بـ "اختراق الأجهزة عن بُعد"

باستخدام رقم هاتف الضحية فقط. قامت Google منذ ذلك الحين بتصحيح المشكلة في تحديثها لشهر مارس

، على الرغم من أن هذا لا يزال غير متاح لأجهزة

و 6 Pro و 6A حتى الآن.

المصدر : the verge